CUESTIONARIO CON LOS

TIPOS DE REDES Y TIPOS DE CONEXIÓN Ver Video

1. QUÈ ES LAN Y

CUAL ES SU COBERTURA?

RTA/ Red de Área local tiene cobertura de 200 metros.

2. QUÉ ES WAN Y CUAL ES SU COBERTUR?

RTA/ Red de cobertura mundial su cobertura es de 100 hasta

1000 km.

3. QUÉ ES MAN Y CUAL ES SU COBERTURA?

RTA/ Red de Área Metropolitana su cobertura es mayor a

4km.

4. QUÉ ES 3GM?

RTA/ Abreviación de tercera generación de transmisión de

voz y datos a través de telefonía móvil. Desde hace unos años la telefonía

móvil ofrece servicios de conexión a Internet, mediante esta tecnología y un

modem USB sin necesidad de adquirir teléfono móvil.

6.LLENE LA SIGUIENTE

TABLA CON LOS DIFERENTES TIPOS DE CONEXIÓN

NOMBRE

|

TIPO DE CONEXION

|

CARACTERISTICA Y

DISTANCIA DE COBERTURA

|

VELOCIDAD MAXIMA DE

CANAL

|

ADSL

|

MODEM

|

9 Km.

|

de 8 Mbps a 12 y 24 Mbps

|

RDSI

|

MODEM

|

132-138,240

Mbps

|

|

WIFI

|

MODEM

|

20 Mt

|

100

Mbps

|

INALAMBRICA

|

MODEM

|

WIMAX-50KM

Blue

Tooth- 10 Mt

|

5 y 15

Mbps

|

SATELITAL

|

MODEM- ANTENA

PARABOLICA

|

10.000 km

|

50

Mbps

|

WIMAX

|

MODEM

|

6 Km

|

70

Mbps

|

CABLE MODEM

|

MODEM

|

||

CONMUTADA

|

MODEM

|

2Mbps

|

.VISITA LA SIGUIENTE

PAGINA

HTTP://WWW.CONCORDIA.COM.AR/EXUSUA/ERRORES.HTM

avast! 7. x no es compatible (no se puede instalar y no se ejecutará) en los sistemas operativos DOS, Microsoft Windows 3.x, Microsoft Windows NT 3.x, Microsoft Windows NT 4.0, Microsoft Windows 95, Microsoft Windows 98, Microsoft Windows ME, Microsoft Windows Server , o cualquier otro sistema operativo que no se especifica como compatible.

Operadores booleanos

Los

operadores booleanos (AND, NOT, OR, XOR) localizan registros que contienen los

términos coincidentes en uno de los campos especificados o en todos los campos

especificados. Utilizar operadores booleanos para conectar palabras o frases

entre más de un campo de texto, o utilizar operadores booleanos para conectar

palabras o frases dentro de un campo de texto.

Ahora que

ya creamos las 3 carpetas hay que configurar las 3 cuentas de mail ...

Vamos a empezar por configurar la cuenta de hotmail.

Entonces, para configurar todas las cuentas, las configuramos todas desde el mismo lugar...

HERRAMIENTAS >> CUENTAS

.png)

Y una vez que eligieron POP3, se escribe como direccion de correo entrante y saliente lo siguiente:

Servidor POP entrante : pop3.live.com

Servidor POP saliente : smtp.live.com

Quedando asi ...

.png)

Siguiente...

Luego escriben o no la contraseña (eso ya corre por su cuenta). Lo que hace esto es que si tildan "recordar contraseña" no se las pida nunca al momento de enviar y recibir mails ... queda en ustedes. Yo en mi caso la dejo que la recuerde asi no tengo que andar escribiendo 20 veces la contraseña.

No recomiendo esta opcion para el caso de notebooks o netbooks por que estas tienen mas probabilidades de ser robadas y quien se la pueda robar, podra ver los mails (igual aun asi, no hay drama, por que si cambian la clave desde la pagina ya no se tendra mas acceso a los mails mediante outlook).

.png)

a) ELABORE UNA TABLA CON LOS ERRORES DE DE LA CONEXIÓN

CONMUTADA CON SU REPECTIVA SOLUCION.

7.VISITAR LA SIGUIENTE PAGINA

a) ELABORE UNA TABLA CON LOS ERRORES DE DE LA CONEXIÓN

ADSL CON SU REPECTIVA SOLUCION.

BUSQUEDA DE CONTROLADORES

PAGINA HTTP://LATAM.MSI.COM/SPANISH

a) BUSCAR LOS CONTROLADORES(VIDEO, SONIDO,RED) DE LAS

SIGUIENTES REFERENCIAS PARA WIN7 Y VISTA

ii. K9NGM3-FD

iii. K9N2G NEO

iv. K9N2 DIAMOND

b) BUSCAR CONTROLADORES DE LA SIGUINETE PAGINA:HTTP://WELCOME.HP.COM/COUNTRY/ES/ES/CS/HOME.HTML

PARA WIN XP VISTA Y WIN7

i. C700

ii. DX2400

iii. F500

iv. SR2001LS

c) BUSCAR CONTROLADORES DE LA SIGUINETE PAGINA:WWW.PCCHIPS.COM.TW O

HTTP://WWW.TQM.COM.UY/SOPORTE/MANUALES-DE-PCCHIPS.HTM

PARA WIN 98, ME, 2000,XP,

LINUX

i. M575

ii. M559

iii. M758LMR

iv. M720

v. M726MRT

CRACK Y SERERAILES

VISTAR LA SIGUIENTE

PAGINA

MEGASERIALS.COM

BUSCAR SERIALES Y CRACK DE

a-WIN 98: KeyGenGuru.Com – serial numbers, keygen,

cracks, serial key generators – WINDOWS 98

“S/N: WJXC4-BK4Y4-G4QJ8-F82FH-KHYTB, D8B33-37942-FJHGR-WBKJ9-DFQT6”

or S/N: FD9GQ-CV4KD-2KH3K-7TP72-V9HBY

or S/N: WJXC4-BK4Y4-G4QJ8-F82FH-KHYTB or D8B33-37942-FJHGR-WB or XJ3XX-YR4CJ-TQD6J-76QJROGJMJB or S/N: WJXC4-BK4Y4-G4QJ8-F82FH-KHYTB or D8B33-37942-FJHGR-WB J9-DFQT6

or S/N: WJXC4-BK4Y4-G4QJ8-F82FH-KHYTB or D8B33-37942-FJHGR-WB or XJ3XX-YR4CJ-TQD6J-76QJROGJMJB or S/N: WJXC4-BK4Y4-G4QJ8-F82FH-KHYTB or D8B33-37942-FJHGR-WB J9-DFQT6

b-OFFICE

2000: Microsoft Office 2000 Premium BR -

Disco 1 Serial : GC6J3-GTQ62-FP876-94FBR-D3DX8

Microsoft Office 2000 Premium BR - Disco 3 Serial : 112-1111111

Microsoft FrontPage 2000 BR Serial : GC6J3-GTQ62-FP876-94FBR-D3DX8

Microsoft Office 2000 Premium BR - Disco 3 Serial : 112-1111111

Microsoft FrontPage 2000 BR Serial : GC6J3-GTQ62-FP876-94FBR-D3DX8

c-FINAL

DATA: Download crack for

FinalData

1.01.723 keygen from Crack Loader

d-SYSTEM

MECHANIC 9: MBGU7-HFHYE-DUUYDXG6PG MBGUU-8W5VC-FUX39F5T6M MBGEK-4QBPV-C6PSXTZTVW

MBG3B-WPWHW-M6NADFP7EK

e-KASPERKY

8

f-NOD

32: http://freakshare.com/files/f60y3150...2.exe.rar.html , Serial : 358-90812623

g-AVAST: Seriales:

4.8.1335 , para 2310 días

http://adf.ly/3nXIs

4.8.1335 , para 2310 días

http://adf.ly/3nXIs

I-NORTON

360:

J-OFFICE

2007

K-PHOTSHOT

L-COREL

14

M-CORE13

N-POWER

DVD

O-NERO

7 ,8 ,9

P-CLON CD Y DVD

Q-WINDOWS

XP HOME Y PROFESIONAL

R-VISTA Y WIN 7

VIRUS Y ANTIVIRUS

VISITAR LA SIGUIENTE PAGINA HTTP://WWW.SYMANTEC.COM/ES/MX/NORTON/SECURITY_RESPONSE/THREATEXPLORER/INDEX.JSP

REALIAZAR UNA TABLA

MINIMO DE 20 VIRUS CON SU CARACTERISTICA Y FORMA DE LIMPIEZ

Bagle.A solo se ejecuta cuando la fecha del sistema es

menor o igual al 28 de Enero de 2004.

Bagle.A es un gusano sin efectos destructivos fácil

de reconocer, ya que llega al ordenador afectado en un mensaje de correo

electrónico escrito en inglés con el asunto Hi y un archivo adjunto cuyo nombre consiste en varios

caracteres aleatorios y extensión EXE.

El archivo tiene el mismo icono que la Calculadora de Windows:

Cuando el archivo es ejecutado por primera vez, el

gusano ejecuta la Calculadora

de

Windows (archivo CALC.EXE).

|

Ante todo, si ha recibido un mensaje con algunas de

las características descritas en el apartado Método de propagación, no ejecute el archivo adjunto y borre el mensaje,

incluso de la carpeta de Elementos

Eliminados.

Si dispone de una red de ordenadores debe

desconectar el cable de red de todos los servidores y estaciones para evitar

una nueva infección durante el proceso de desinfección y siga los siguientes

pasos:

1. Descargue gratis la utilidad Panda QuickRemover

Guarde el archivo en el directorio que prefiera de su ordenador. 2. Ejecute Panda QuickRemover, haciendo doble clic sobre el archivo y siga las indicaciones. Aunque se le indique que el virus no se encuentra activo, pulse en el botón Continuar para realizar un análisis completo.3.Reinicie el equipo. 4. Realice un análisis de todo el sistema, incluyendo el correo electrónico con Panda Antivirus o Panda ActiveScan. |

Bagle.AB es

un gusano que se propaga a través del correo electrónico en

un mensaje escrito en inglés de características variables, así como a través

de los programas de intercambio de ficheros punto a punto (P2P).Además, también intenta conectarse a través del puerto 2535 a varias páginas web que albergan un scriptPHP. De este modo,

notifica a su autor que el ordenador ha sido afectado.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Bagle.AM es un gusano que abre un puerto TCP y permanece a la escucha, permitiendo acceder

remotamente al ordenador afectado. Bagle.AM

se propaga a través del correo electrónico, en un mensaje escrito en inglés

con un archivo adjunto que tiene nombre variable y extensión ZIP. Dicho archivo

contiene un archivo HTML y un

archivo EXE oculto, que es

lanzado cuando el usuario abre el archivo HTML.

|

Se puede descargar la siguiente utilidad:

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

CoolNotepad es

un gusano que se propaga a través de:

Mensajes de correo

electrónico a los que adjunta el fichero: COOL_NOTEPAD_DEMO.TXT.VBS.

Envíos automáticos de

dicho fichero a todos los usuarios conectados al canal Virus del chat IRC.

CoolNotepad no se

considera peligroso, ya que no causa efectos destructivos. La única molestia

que provoca consiste en ocultar el Escritorio de Windows.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Fizzer es un gusano peligroso puesto que, además de propagarse con

rapidez, actúa como un troyano de tipo backdoor, permitiendo que un hacker gane acceso de manera remota a los recursos del

ordenador afectado. captura las pulsaciones de teclado que realiza el usuario

del ordenador afectado y las guarda en un fichero de texto.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Gibe.C es un gusano que se propaga a través del correo electrónico, de

programas de intercambio de ficheros (P2P) KaZaA, de unidades de red compartidas, por IRC y por los grupos de noticias (NNTP).

Cuando Gibe.C

se propaga a través del correo electrónico, llega en un mensaje en formato

HTML simulando a la perfección la apariencia de la página web de Microsoft,

para hacer creer al usuario que el fichero adjunto es un parche de seguridad,

o también puede llegar en un mensaje que simula ser un error en el envío de

un correo mandado por el usuario.

|

Dado que Gibe.C

impide la ejecución de los ficheros con extensiones EXE, COM, BAT, PIF y SCR

si es eliminado del ordenador, es necesario restaurar el Registro de

Windows. Realice el siguiente proceso:

descargue el fichero GibeClr.inf.

Guarde el fichero en cualquier directorio de su

disco duro.

Haga clic con el botón derecho sobre el fichero

descargado y elija la opción Instalar.

Si dispone de una red de ordenadores debe desconectar el cable de red de

todos los servidores y estaciones para evitar una nueva infección durante el

proceso de desinfección. Efectúe los siguientes pasos de desinfección en cada

uno de los equipos que componen la red:

1. Descargue gratis la utilidad Panda QuickRemover Guarde el fichero en el directorio que prefiera de su ordenador. 2. Ejecute Panda QuickRemover, haciendo doble clic sobre el fichero y siga las indicaciones. Aunque se le indique que el virus no se encuentra activo, pulse en el botón Continuar para realizar un análisis completo.3.Reinicie el equipo.4. Confirme la eliminación de Gibe.C, efectuando un segundo análisis con Panda QuickRemover.5. Realice un análisis de todo el sistema, incluyendo el correo electrónico con Panda Antivirus o Panda ActiveScan |

Lentin.E es un gusano que llega como un fichero incluido dentro de un

mensaje de correo electrónico, de asunto muy variable.

Infectarse con él es

muy fácil, ya que se activa automáticamente al visualizar el mensaje a través

de la Vista previa de Outlook. Lentin.E

es peligroso porque:

Se activa cada vez que

se ejecuta un fichero con extensiónEXE.

Finaliza numerosos

procesos en los ordenadores afectados.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Lirva es un gusano que finaliza procesos pertenecientes a programas antivirus y cortafuegos, entre otros. Esto deja al ordenador afectado

vulnerable frente al ataque de otros malware.

Este gusano realiza una búsqueda de contraseñas en el ordenador afectado, y envía a través de

correo electrónico las que ha conseguido recoger.

Lirva resulta sencillo

de reconocer, puesto que los días 7, 11 y 24 de cada mes abre el navegador de Internet y se intenta conectar a la página http://www.avril-lavigne.com.

A continuación aparecen

en pantalla una serie de elipses superpuestas que van variando de color y un

texto en la esquina superior izquierda de la pantalla que muestra el

siguiente mensaje:

AVRIL_LAVIGNE_LET_GO - MY_MUSE:) 2002 (c) Otto

von Gutenberg.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Mapson es

un gusano sin efectos destructivos, que se propaga a través

del correo electrónico. Una vez infectado el ordenador, envía una copia de sí

mismo a todas las direcciones de correo que encuentra en la lista de

contactos del programa de mensajería instantánea MSN Messenger. El mensaje

de correo en el que llega Mapson

tiene características muy variables. Sin embargo, el fichero adjunto al

mensaje casi siempre tiene extensiónPIF.Mapson

muestra mensajes en pantalla y crea múltiples copias de sí mismo en el

ordenador.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Nimda.D es un gusano peligroso, muy contagioso y difícil de detectar a

simple vista. Se propaga, utilizando métodos propios y extremadamente

rápidos, a través de los siguientes medios:

Mensajes de correo

electrónico que incluyen el fichero SAMPLE.EXE.

Redes de ordenadores,

permitiendo el acceso compartido al disco duro C: del ordenador infectado.

La peligrosidad de Nimda.D radica en su elevada

capacidad de propagación e infección, que le permite el acceso a las unidades

de disco de otros ordenadores, conectados en red con el ordenador afectado.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Opaserv.C es

un gusano que se propaga a través de unidades de red

compartidas, aprovechando una vulnerabilidad de Windows Me/98/95.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Parite.B es

un virus polimórfico, que crea un fichero de tipo dropper en el ordenador afectado e infecta ficheros PE con extensiónEXE (ejecutable) y SRC (salvapantallas).

Parite.B se propaga por

los medios habituales (CD-ROM, descargas desde Internet, correo electrónico, etc.). También

se propaga a través de redes de ordenadores: tras infectar un ordenador que

se encuentra dentro de una red, enumera las unidades de red compartidas para

copiarse posteriormente en ellas.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

QAZes un troyano peligroso, puesto que abre numerosos puertos de comunicaciones y envía por correo

electrónico la dirección IP del ordenador afectado. Con ello convierte al

ordenador en vulnerable, de cara a posibles ataques desde el exterior.Él fichero que provoca la infección (NOTEPAD.EXE) puede llegar a los ordenadores

por cualquiera de los métodos de propagación habituales: descargas desde

Internet, mensajes de correo, descargas desde Internet, FTP, etc. Sin

embargo, QAZ también se

propaga través de unidades de red que resulten accesibles, estén o no mapeadas.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Redlof.B es

un gusano polimórfico sin efectos destructivos cuyo principal

objetivo es afectar otros ordenadores. Además, Redlof.B busca y afecta aquellos archivos que tengan la extensión HTML, HTT, HTM, VBS, PHP, ASP y JSP.Redlof.B se propaga rápidamente por

correo electrónico. Para ello, oculta su código dentro del diseño de fondo de todos los mensajes

que envía el usuario mediante el programa de correo Outlook.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Sasser.B es un gusano que se propaga a través de Internet, explotando la

vulnerabilidad LSASS en ordenadores remotos. Esta vulnerabilidad es

crítica en los sistemas operativos

Windows XP/2000 que no han sido convenientemente actualizados.

Sasser.B provoca el reinicio del ordenador de forma automática cuando intenta

afectar estas versiones de Windows utilizando dicha vulnerabilidad.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Sober.A es

un gusano sin efectos destructivos que se propaga a través

del correo electrónico en un mensaje escrito en inglés o alemán.

Sober.A es fácil de reconocer una vez es ejecutado,

ya que muestra en pantalla el siguiente mensaje de error falso:

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Sobig es un gusano que se propaga rápidamente por correo electrónico

en un mensaje cuyo remitente es big@boss.com

y el contenido Attached file:.

Sobig también extiende

su infección a través de unidades de red compartidas, siempre y cuando el sistema operativo esté en inglés.

Una vez producida la

infección, Sobig envía un

mensaje a la dirección: pagers.icq.com,

y a continuación, se conecta a una página web para descargarse un troyano.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Stator es

un gusano que sólo afecta aquellos

ordenadores que tengan el cliente de correo electrónico TheBat! instalado. Además, afecta

archivos con extensión EXE por el método de compañía.

Stator envía un mensaje

de correo con información confidencial sobre el ordenador afectado, como

claves de acceso y nombres de usuario, información del sistema, etc.

Stator se propaga a

través del correo electrónico, en un mensaje escrito en ruso, de

características variables y con el archivo adjunto PHOTO.JPG.PIF.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

Vote.Aes un

gusano que se propaga en un fichero de nombre WTC.EXEincluido en un mensaje de

correo electrónico con el asunto: Fwd:

PeaceBeTweeNAmeriCa And IsLaM!.

Vote.realiza varias acciones en el ordenador

infectado, algunas de ellas muy destructivas:

Formatea la unidadC:,

es decir, borra todo su contenido.

Introduce un troyano en el sistema (Trj/PSW.Barrio.50).

Sobrescribe los ficheros

que tengan las extensiones: HTMyHTML.

Elimina ciertos programas

antivirus.

Cambia la página de inicio

de Internet Explorer.

|

Descargue gratis la utilidad Panda QuickRemover

Guarde el fichero en el directorio que prefiera de

su ordenador.

Ejecute Panda QuickRemover, haciendo doble clic

sobre el fichero y siga las indicaciones.

|

CÓMO ESTAN CLASIFICADO

LOS VIRUS?

Gusanos,

bombas de tiempo, caballos de troya, fantasmas, poli fórmicos, retrovirus y

virus falso

FORMA DE INFECCION DE LOS VIRUS?

Los

virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este.

Los virus pueden destruir, de manera intencionada, los datos

almacenados en un ordenador, aunque también existen otros más inofensivos, que solo se caracterizan

por ser molestos.

QUE ES UN ESPIA?

Un programa espía, traducción del

inglés spyware, es un

programa, que funciona dentro de la categoría malware, que se instala furtivamente en

un ordenador para recopilar información sobre las actividades realizadas en éste.

La función más común que tienen estos programas es la de recopilar información

sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones

interesadas, pero también se han empleado en organismos oficiales para

recopilar información contra sospechosos de delitos, como en el caso de la

piratería de software.

QUE UTILIDAD TIENE EL ARDAMAX Y COMO SE CONFIGURA?

Es una utilidad que captura toda la información

introducida a través del teclado, guardándola en un fichero log, que se puede

revisar cuando quiera.

CONFIGURACION

Paso 1: Abrir Instalador: Clic en Instalación Remota

Paso 2: Iniciar asistente

Clic en siguiente

Clic en siguiente

Paso 3: Apariencia

Dejamos tal como está clic en siguiente

Dejamos tal como está clic en siguiente

Paso 4: Donde estas

En esta ventana habilitamos todas las opciones para hacerlo totalmente invisible

En esta ventana habilitamos todas las opciones para hacerlo totalmente invisible

Paso 5: Contraseña de

Acceso

Es recomendable colocar una contraseña para evitar ser manipulado para esto haz clic en activar – digita una contraseña

Es recomendable colocar una contraseña para evitar ser manipulado para esto haz clic en activar – digita una contraseña

Paso 6: Actualizaciones

Si quieres puedes activar las actualizaciones aunque seria mejor desactivarlo para evitar inconvenientes

Si quieres puedes activar las actualizaciones aunque seria mejor desactivarlo para evitar inconvenientes

Paso 7: Mas Opciones

Las opciones del paso 7.1 las dejamos habilitada la opción de iniciar al arrancar Windows y en modo oculto, el idioma seria recomendable cambiarlo a ingles. El paso 7.2 es para programar una fecha en la que se destruirá una vez se instale, por ejemplo que se desístale en un mes (dependiendo de lo que buscamos)

Las opciones del paso 7.1 las dejamos habilitada la opción de iniciar al arrancar Windows y en modo oculto, el idioma seria recomendable cambiarlo a ingles. El paso 7.2 es para programar una fecha en la que se destruirá una vez se instale, por ejemplo que se desístale en un mes (dependiendo de lo que buscamos)

Paso 8: el control

8.1 programa el tiempo para enviar los registros por email

8.2 el método que utilizaremos será email

8.3 déjalo tal como está

8.4 el formato recomendable para ver los registro es como pagina web

8.1 programa el tiempo para enviar los registros por email

8.2 el método que utilizaremos será email

8.3 déjalo tal como está

8.4 el formato recomendable para ver los registro es como pagina web

Paso 9: Email (el más Importante): Aquí hay un problema y es que no ha funcionado con

servidores como (yahoo, Hotmail y

Gmail) y única opción que encontré fue crear una cuenta enAol.com(solo te tomara2 minutos en crearla y además será

exclusiva para recibir tus registros)

Paso 10: Crear un cuenta

en Aol.com10.1 escribe tu cuentatucoreo.aol.com

10.2 en el servidor escribe: smtp.aol.com y vuelve a escribir tu nombre de usuario (aol.com) y la contraseña de usuario (aol.com)

10.2 en el servidor escribe: smtp.aol.com y vuelve a escribir tu nombre de usuario (aol.com) y la contraseña de usuario (aol.com)

10.3 clic en probar y si lo hiciste bien te aparecerá

un mensaje “el envió del mensaje de e-mail se ha completado con éxito” y comprueba tu correo

Paso 11: Control

Aquí depende de ti de lo que quieras que te envié si

todo o solo contraseñas o conversaciones por Messenger

Paso 12: Las Capturas de

escritorio

Establece el tiempo y la calidad en la que se enviaría

las capturas de escritorio

Paso13: Destino

13.1 selecciona la ruta en que se guardara una vez

termines y el nombre con el que se enviara

13.4 cambia el icono coloca un inofensivo como (icono de música, imagen…)

13.4 cambia el icono coloca un inofensivo como (icono de música, imagen…)

Paso 14: finalizar

paquete

Una leído la información de sumario haz clic en finalizar

Paso 15: Camuflar

Una vez tengas el paquete tendrás que camuflarlo para

poder enviarlo por correo o por MSN

Para esto utiliza WinRar y comprímelo y cámbiale el nombre (ejemplo: ver fotos) y listo

Para esto utiliza WinRar y comprímelo y cámbiale el nombre (ejemplo: ver fotos) y listo

QUE ES EL TURKOJAN Y COMO

SE CONFIGURA?

Troyano

de conexión inversa, programa con el cual tenemos acceso 100% a un PC

y manejarlo a nuestro antojo como si estuviéramos frente a el, manejar el

mouse, conseguir información, instalar, eliminar, etc.

CONFIGURACION

Herramientas

necesarias:

Turkojan

4.0

Themida

No-IP

Una vez

descargadas las herramientas las extraemos en un sitio donde recordemos por

ejemplo el escritorio. Ahora ejecutamos el Turkojan 4.0 y lo instalamos, es una instalación común vamos

dando a next hasta instalarlo. Una vez instalado comenzaremos el tutorial creándonos

una cuenta No-Ip que

mas tarde añadiremos al server del Turkojan.

Para acceder a No-ip necesitaremos crear una cuenta para ello entramos a través de

Para acceder a No-ip necesitaremos crear una cuenta para ello entramos a través de

http://www.No-ip.com

Luego

le daremos a Sign-Up Now! que se encuentra debajo de Lost password? podéis

acceder desde AQUI cuando estemos dentro

os aparecerá esto:

os aparecerá esto:

Es un

registro fácil y que se puede entender asique rellenamos los datos y

continuamos.

una vez tengamos la cuenta No-ip activa accedemos al sistema y le damos a Add que se encuentra en el menú izquierdo donde dice: Your No-Ip os aparecerá esto:

una vez tengamos la cuenta No-ip activa accedemos al sistema y le damos a Add que se encuentra en el menú izquierdo donde dice: Your No-Ip os aparecerá esto:

Donde

dice:

HostName

Colocamos el nombre de nuestro subdominio no-ip por ejemplo Turkojan (ejemplo) luego abajo seleccionamos el dominio podéis dejar el de no-ip.biz

Las otras características las dejamos así, lo único que si en donde pone IP Address no reconoció correctamente vuestra IP debéis ponerla y ya

si todo esta Ok le dais a Create Host y ya.

HostName

Colocamos el nombre de nuestro subdominio no-ip por ejemplo Turkojan (ejemplo) luego abajo seleccionamos el dominio podéis dejar el de no-ip.biz

Las otras características las dejamos así, lo único que si en donde pone IP Address no reconoció correctamente vuestra IP debéis ponerla y ya

si todo esta Ok le dais a Create Host y ya.

Ahora

le daremos a la sección Down load arriba

y nos aparecerá esto:

Seleccionamos

nuestro S.O. y descargamos el programa No-Ip

Una vez descargado lo ejecutamos y procedemos a su instalación. La instalación es común vamos

dando a next y ya.

Una vez descargado lo ejecutamos y procedemos a su instalación. La instalación es común vamos

dando a next y ya.

Una vez

instalado lo abrimos y nos aparecerá esto:

Colocamos

la cuenta de correo y contraseña con la que nos registramos en la web

si todo va bien debería aparecernos ahora nuestro dominio no-ip. Nota: Si es reciente y no aparece puede ser que aun este en proceso espera unos minutos)

si todo va bien debería aparecernos ahora nuestro dominio no-ip. Nota: Si es reciente y no aparece puede ser que aun este en proceso espera unos minutos)

Ahora seleccionamos

la casilla que está a la izquierda de nuestro dominio hasta que la cara quede

sonrojada

Nota:

Si te sale de otra forma deselecciona y selecciona la casilla hasta que quede

sonrojada que significara que ya está conectada

Bien

ahora cerramos en la X roja de arriba y quedara minimizado nuestro No-Ip, con

el No-ip ya configurado comenzaremos a crear el server de nuestro troyano

turkojan. Nota: Al ser la primera vez que lo abrimos nos aparecerá un

acuerdo en Turko que debemos aceptar (La opción de la izquierda)

Una vez

abierto nos aparecerá el cliente:

Vuestro

troyano aparecerá en Turko ya que es como viene default (DeahiTurkojanxD) pero

como podéis observar en la imagen puedes seleccionar varios idiomas

seleccionamos el español y ya está listo para comenzar a crear nuestro Server

Pero

antes debemos desactivar nuestro antivirus (Volveremos a activarlo cuando lo hagamos

indetectable) ya que si no nos eliminará nuestro server.

(Muestro como lo hago en el NOD32)

(Muestro como lo hago en el NOD32)

(El

virus que sale desinfectado en mi imagen , no tiene que ver con el

turkojan )

Nota: Client: Es desde donde

manejaremos a los infectados y crearemos nuestros servers.Server: Es el archivo infectado

que debemos enviar. Bien ya estamos preparados para crear el server le damos

a: Editor que se encuentra

en las opciones de arriba y comenzaremos a configurar nuestro server:

Bien

podemos observar la configuración que yo e añadido para una configuración básica

pues solo es necesario añadir nuestra cuenta No-ip , el puerto donde conectará

(Yo uso 81) , El nombre de proceso etc. y también trae la opción de cambiar el

icono o que al ejecutar el server le aparezca un mensaje de error a la víctima

y así crea que el archivo está dañado

Nota: Acordaos de marcar la opción Modo Oculto

(Invisible) Bien ahora le daremos a: Salvar y guardamos nuestro server le ponemos de nombre Server

Ahora volveremos indetectable nuestro server utilizando el themida.

Abrimos

el themida y donde dice Input File

name le damos a la carpetita y seleccionamos nuestro Server.

Ahora

le damos a: Protection Options y

lo dejamos igual que la imagen:

Ahora

iremos a: Virtual Machine y

lo dejamos igual que la imagen:

Ahora

vamos a: AdvancedOption y

lo dejamos igual:

Bien

ahora ya está listo para proteger nuestro archivo le damos a: Protect (Icono candado)

Y

nuestro server ya estará indetectable! ahora

activamos el antivirus (NOD32 en mi caso)

(Repito:

el virus que sale desinfectado en mi imagen , no tiene que ver con el

turkojan )Bien ahora iremos donde está nuestro server y lo analizamos

(NOD32 mi caso)

Y… :OO

la hora de la verdad..

Limpio! !

Bien

ahora solo queda enviar nuestro archivo infectado a nuestras victimas

Nota:

Para que no de el cante podéis usar cualquier Joiner/Binder o el mismo Iexpress

para juntarlo con otra aplicación y no sospeche

Bien

ahora abrimos el Client y lo activamos para que comience a recibir victimas que

hayan ejecutado el server

Le

damos a Inicio hasta que quede así:

Una vez

así ya estamos preparados para recibir a las víctimas que ejecuten el server.

Ahora veremos

cuando una víctima abre el server nos aparecerá así (Un cuadro por cada víctima, estilo MSN)

cuando una víctima abre el server nos aparecerá así (Un cuadro por cada víctima, estilo MSN)

Bien

ahora podremos observar nuestras victimas en el recuadro inferior

Ahora

que ya tenemos victimas Activas nos conectaremos a una para ello daremos 2 clics

en su Ip

hasta que diga que estás conectado a ella abajo.

hasta que diga que estás conectado a ella abajo.

Una vez

conectado a la victima solo queda investigar, explicare algunas funciones así

por encima

En donde dice Passwords debemos instalarle un pluging para sacarle todas las contraseñas de

Msn,ftp… le daremos a por ejemplo contraseñas de MSN y nos aparecerá este cuadro

En donde dice Passwords debemos instalarle un pluging para sacarle todas las contraseñas de

Msn,ftp… le daremos a por ejemplo contraseñas de MSN y nos aparecerá este cuadro

Sirve

para instalarle el pluging remotamente que nos permitirá sacarle toda esa

información.

Una vez instalado recibiremos sus contraseñas

Bien ahora pasamos a Accesorios observamos 3 opciones La primera nos permitirá ver la pantalla de la víctima , manejar su ratón , sacar fotos..

Una vez instalado recibiremos sus contraseñas

Bien ahora pasamos a Accesorios observamos 3 opciones La primera nos permitirá ver la pantalla de la víctima , manejar su ratón , sacar fotos..

La

segunda opción nos permitirá recibir imágenes de su cámara web (Si tiene

logicoxD)

(Esa se

veía algo rara pero era la cámara) Ahora podremos observar la victima incluso

grabar lo que vemos.

Ahora

la terceráopcion nos permitirá escuchar lo que la victima esté escuchando en su

PC.

Bien

ahora en la segunda opción Configuraciones hay tendremos las opciones como mas

de administrador podemos ver los procesos activos , abrirle la web que queramos

, des configurarle el ratón , la resolución …

Ahora

las demás opciones son evidentes y podéis investigar una de ellas es el

keylogger que recogerá todo lo que sea pulsado en el PC otra también es el

manejo de archivos podemos bajar o subir archivos al PC de la victima

También

podemos ver los archivos en vista previa:

Otra de

las opciones en comunicación es enviar mensajes de error a la víctima:

FORMA

INFECCION ARDAMAX Y ELIMINACION DE SU CONTAGIO.

Puede ir incluido en

aplicaciones shareware o freeware que el usuario descarga al equipo.

ELIMINACION

Eliminación

manual de Ardamax Keylogger 2.71 con instrucciones paso a paso

Descargue

Spyware Doctor para eliminar automáticamente Ardamax Keylogger 2.71.

Puede

descargar el premiado software anti-badware Spyware Doctor para eliminar

Ardamax Keylogger 2.71 de forma sencilla.

COMO ES LA FORMA DE

INFECION DE EL ARDAMAX Y EL TURKOJAN Y

COMO SE PUEDE ELIMINAR SU CONTAGIO?

Accede por medio de una puerta trasera (backdoor) para

tomar el control total de la PC. Utiliza el puerto TCP/31693 y se activa al ser

ejecutado por el usuario;

ELIMINACION

Antivirus

Para la limpieza de este troyano, solo actualice sus antivirus con las últimas definiciones, y ejecútelos en modo escaneo, revisando todos sus discos. Luego borre los archivos detectados como infectados.

Antivirus

Para la limpieza de este troyano, solo actualice sus antivirus con las últimas definiciones, y ejecútelos en modo escaneo, revisando todos sus discos. Luego borre los archivos detectados como infectados.

IMPORTANTE: Apunte el nombre del ejecutable del troyano

Editar el registro

Editar el registro

1. Ejecute el

editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER

2. En el panel izquierdo del editor, pinche en el signo “+” hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

3. Pinche en la carpeta “Run” y en el panel de la derecha, bajo la columna “Nombre”, busque y borre la entrada correspondiente al nombre del ejecutable obtenido en los pasos anteriores (ver “Antivirus”).

4. Use “Registro”, “Salir” para salir del editor y confirmar los cambios.

5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

2. En el panel izquierdo del editor, pinche en el signo “+” hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

3. Pinche en la carpeta “Run” y en el panel de la derecha, bajo la columna “Nombre”, busque y borre la entrada correspondiente al nombre del ejecutable obtenido en los pasos anteriores (ver “Antivirus”).

4. Use “Registro”, “Salir” para salir del editor y confirmar los cambios.

5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

CONSULTE LA INSTALACION

AVANZADA DE LOS SIGUIENTES ANTIVIRIS AVAST, KASPERKY, AVIRA Y NOD32

AVAST

Para instalar y ejecutar avast! Free Antivirus

7.x en su ordenador, se recomiende los requisitos del sistema siguientes:

Microsoft Windows XP Service Pack 2 o superior

(todas las ediciones, 32-bit o 64-bit), Microsoft Windows

Vista (todas las ediciones a excepción de Starter Edition, 32-bit o

64-bit) o Microsoft Windows 7 (todas las ediciones, 32-bit o 64-bit).

PC Windows, compatible con el procesador Intel

Pentium III o superior (depende de los requisitos de la versión del

sistema operativo utilizado y cualquier otro software de tercera parte

instalado).

256 MB RAM o superior (depende de los requisitos

de la versión del sistema operativo utilizado y cualquier otro software de

tercera parte instalado).

210 MB de espacio libre en el disco

duro, 300MB si también desea instalar Google Chrome al

mismo tiempo.

Conexión a Internet (para descargar y registrar

el producto, para las actualizaciones automáticas del programa y de la base de

datos de virus).

Óptima resolución estándar de pantalla no inferior

a 1024 x

768 píxeles.

Observación:

avast! 7. x no es compatible (no se puede instalar y no se ejecutará) en los sistemas operativos DOS, Microsoft Windows 3.x, Microsoft Windows NT 3.x, Microsoft Windows NT 4.0, Microsoft Windows 95, Microsoft Windows 98, Microsoft Windows ME, Microsoft Windows Server , o cualquier otro sistema operativo que no se especifica como compatible.

INSTALACIÓN DE AVAST!

FREE ANTIVIRUS 7.X

|

Antes de empezar la instalación de avast! Fee Antivirus 7.x asegúrese

de que:

Se inicia la sesión en Windows como Administrador o como usuario con

permisos de administrador (para obtener instrucciones, consulte la ayuda de

Windows o la documentación en el sitio web de Microsoft, o póngase en contacto

con el administrador del ordenador/de la red.

Todos los otros programas en Windows

están cerrados y no se estén ejecutando (para obtener instrucciones, consulte

la documentación del proveedor.

El software del antivirus anterior

está totalmente desinstalado (para obtener instrucciones, consulte la

documentación del proveedor.

KASPERSKY

·

Kaspersky Internet Security se

instalará en su equipo de forma interactiva mediante el Asistente de

instalación.

El Asistente consiste en una serie de

pantallas (pasos) por las cuales podrá desplazarse con los botones Atrás y

Siguiente. Para cerrar el Asistente cuando haya completado su tarea, haga clic

en el botón Finalizar. Para interrumpir el Asistente en cualquier momento,

utilice Cancelar.

Si la aplicación protege más de un

equipo (la cantidad máxima de equipos dependerá de su licencia), se instalará

de la misma manera en todos los equipos. Recuerde que en este caso, según el contrato

de licencia, el plazo de la licencia comienza a partir de la fecha de la

primera activación. Cuando activa la aplicación en los demás equipos, el plazo

de vigencia de la licencia disminuye de acuerdo con la cantidad de tiempo que

ha transcurrido desde la primera activación.

Por lo tanto, el plazo de vigencia de

la licencia caducará simultáneamente en todas las copias instaladas de la

aplicación.

Para instalar Kaspersky Internet

Security en su equipo, ejecute el archivo de configuración (un archivo

con la extensión EXE) del CD que contiene el producto.

La instalación de Kaspersky Internet

Security desde un archivo de instalación descargado en línea es idéntica a la

instalación desde el CD de instalación.

Paso 1. Búsqueda de una versión más

actualizada de la aplicación

Paso 2. Comprobación de que el

sistema cumple los requisitos de instalación

Paso 3. Selección del tipo de

instalación

Paso 4. Revisión del contrato de

licencia

Paso 5. Declaración de recopilación

de datos de Kaspersky Security Network

Paso 6. Búsqueda de aplicaciones

incompatibles

Paso 7. Selección de la carpeta de

destino

Paso 8. Preparación de la instalación

Paso 9. Instalación

Paso 10. Finalización de la

instalación

Paso 11. Activación de la aplicación

Paso 12. Registro de un usuario

Paso 13. Fin de la activación

AVIRA

Para la instalación de Avira

Antivirus, sigue estos pasos:

Descarga Avira Antivirus Personal y guárdalo en una carpeta (por ejemplo: Avira

Antivirus Personal)

Una vez terminada la descarga, abre la carpeta donde

lo guardaste y dale doble clic

En la ventana que se abre, haz clic en

"Ejecutar"

Aparece la ventana del asistente de instalación, haz

clic en "Siguiente"

Luego marca la casilla aceptando los términos del

contrato de licencia, y haz clic en "Siguiente"

En seguida, confirma que usaras el antivirus para uso

personal y haz clic en "Siguiente"

Elige el tipo de instalación "Exprés" y haz

clic en "Siguiente"

La ventana de registro es opcional, si no deseas

registrarte desmarca la casilla "Sí, quiero registrarme..." y haz

clic en "Siguiente"

Empezará la instalación del programa. Espera que

termine y haz clic en "Finalizar"

Avira descargará las actualizaciones, espera mientras

tanto

Una vez terminada la actualización, abre la bandeja

del sistema (al lado del reloj) en la barra de tareas. Seguidamente, haz clic

derecho sobre el icono de Avira y selecciona "Iniciar AntiVir"

Aparece la interfaz de AntiVir

NOD32

Tras la compra, es posible descargar

el instalador del antivirus ESET NOD32 del sitio web de ESET como un

paquete .msi. Ejecute el instalador y el asistente de instalación le

proporcionará instrucciones para realizar la configuración básica. Existen dos

tipos de instalación disponibles con distintos niveles de detalles de

configuración:

1. INSTALACIÓN TÍPICA

2. INSTALACIÓN PERSONALIZADA

INSTALACIÓN

TÍPICA

Se recomienda para usuarios que

deseen instalar el antivirus ESET NOD32 con la configuración predeterminada, que

proporciona el máximo nivel de protección, aspecto que valoran usuarios que no

desean realizar una configuración detallada.

El primer (principal) paso es

escribir el nombre de usuario y la contraseña para la actualización automática

del programa. Esta tarea desempeña una función muy significativa que

proporciona la protección constante del sistema.

Escriba su Nombre de usuario y

Contraseña, es decir, los datos de autenticación que haya recibido tras la

adquisición o el registro del producto en los campos correspondientes. Si no dispone

actualmente de su nombre de usuario y contraseña, seleccione la opción Definir

Usuario y Contraseña más tarde. Los

datos de autenticación se pueden insertar en cualquier momento más adelante,

directamente desde el programa.

El paso siguiente de la instalación

es la configuración del sistema de alerta temprana ThreatSense.Net. El sistema

de alerta temprana ThreatSense.Net ayuda a garantizar que ESET se mantenga

informado de forma continua e inmediata acerca de las nuevas amenazas con el fin de proteger

rápidamente a sus clientes. El sistema permite el envío de nuevas amenazas al

laboratorio de virus de ESET, en el que se analizan, procesan y añaden a las

bases de firmas de virus. De forma predeterminada, está seleccionada la casilla

de verificación. Activar el sistema de alerta temprana ThreatSense.Net que

activará esta función. Haga clic en Configuración avanzada para modificar la

configuración detallada para el envío de archivos sospechosos.

El paso siguiente del proceso de

instalación es configurar la Detección de aplicaciones potencialmente

indeseables. Las aplicaciones potencialmente indeseables no tienen por qué ser

maliciosas, pero pueden influir negativamente en el comportamiento del sistema

operativo. Estas aplicaciones suelen instalarse con otros programas y puede

resultar difícil detectarlas durante la instalación. Aunque estas aplicaciones

suelen mostrar una notificación durante la instalación, se pueden instalar

fácilmente sin su consentimiento.

Active la opción Activar la detección

de aplicaciones potencialmente indeseables para permitir que el antivirus ESET

NOD32 detecte este tipo de amenaza (recomendado).

El último paso de la instalación

típica es la confirmación de la instalación, para lo que debe hacer clic en el

botón Instalar.

INSTALACIÓN

PERSONALIZADA

La instalación personalizada está

diseñada para usuarios que tienen experiencia a la hora de ajustar programas y

que desean modificar opciones avanzadas durante la instalación.

2.1. El primer paso es seleccionar la

ubicación de destino para la instalación. De forma predeterminada, el programa

se instala en la carpeta C:\Archivos de programa\ESET\ESET Smart Security\.

Haga clic en Examinar para cambiar la ubicación (no recomendado). A

continuación, escriba su Nombre de usuario y Contraseña. Este paso es el mismo

que en la Instalación típica (consulte la página 5).

Una vez introducido su nombre de

usuario y contraseña, haga clic en Siguiente para Configurar su conexión a

Internet.

2.2. Si utiliza un servidor Proxy,

debe estar correctamente configurado para que las actualizaciones de firmas de

virus funcionen de forma adecuada. Si no está seguro de si utiliza un servidor

Proxy para conectarse a Internet, deje la opción predeterminada Desconozco si

es usado un servidor Proxy. Usar las mismas características establecidas para

Internet Explorer. y haga clic en Siguiente. Si no utiliza un servidor Proxy,

seleccione la opción correspondiente. Para configurar su servidor Proxy,

seleccione Conexión mediante servidor Proxy y haga clic en Siguiente. Introduzca

la dirección IP o URL de su servidor Proxy en el campo Dirección. La opción

Puerto permite especificar el puerto en el que el servidor Proxy acepta

conexiones (3128 de forma predeterminada). En el caso de que el servidor Proxy

requiera autenticación, debe introducir un nombre de usuario y una contraseña

válidos que permitan acceder al servidor Proxy. La configuración del servidor

Proxy también se puede copiar de Internet Explorer si lo desea. Para ello, haga

clic en Aplicar y confirme la selección. Haga clic en Siguiente para pasar a la

ventana Configurar los parámetros de las actualizaciones automáticas. Este paso

permite designar cómo se gestionarán las actualizaciones automáticas de

componentes del programa en su sistema. Haga clic en Cambiar para acceder a la

configuración avanzada.

Si no desea que se actualicen los

componentes del programa, seleccione Nunca actualizar los componentes del

programa Al activar la opción Avisar antes de descargar componentes del

programa aparecerá una ventana de confirmación antes de descargar los

componentes del programa. Para activar la actualización automática de

componentes del programa sin preguntar, seleccione la opción Actualizar los

componentes del programa si están disponibles.

NOTA: tras una

actualización de componentes del programa, suele ser necesario reiniciar el

ordenador. La configuración recomendada es: Si es necesario, reiniciar el

ordenador sin avisar.

El siguiente paso de la instalación

es introducir una contraseña para proteger los parámetros del programa. Elija

la contraseña con la que desee proteger el programa. (Solo si desea proteger la

configuración para que nadie excepto usted pueda modificarla). Vuelva a

escribir la contraseña para confirmarla.

Los pasos Activar el sistema de

alerta temprana ThreatSense.Net y Detección de aplicaciones potencialmente

indeseables son los mismos que en la instalación típica,

El último paso muestra una ventana

que solicita su aprobación para realizar la instalación.

2.3 Uso de valores originales Si

vuelve a instalar el antivirus ESET NOD32, aparecerá la opción Usar los

parámetros actuales. Seleccione esta opción para transferir parámetros de

configuración de la instalación original a la nueva.

2.4 Introducción del nombre de

usuario y la contraseña Para optimizar la funcionalidad, es importante que el

programa se actualice automáticamente. Esta acción sólo es posible si se

introducen el nombre de usuario y la contraseña correctos en la configuración

de actualizaciones.

Si no ha especificado un nombre de

usuario y una contraseña durante la instalación, puede hacerlo ahora. En la

ventana principal del programa, haga clic en Actualizar y, a continuación,

Configuración del nombre de usuario y contraseña. Introduzca los datos que haya

recibido con la licencia del producto en la ventana Detalles de la licencia.

2.5 Análisis del ordenador a petición

Después de la instalación del antivirus ESET NOD32, debería llevarse a cabo un

análisis del ordenador para determinar la posible existencia de un código

malicioso. Para iniciar el análisis rápidamente, seleccione Análisis del

ordenador en el menú principal y, a continuación, Análisis estándar en la

ventana principal del programa. Para obtener más información acerca de la

característica Análisis del ordenador, consulte el capítulo “Análisis del

ordenador”.

CREACION DE CORREO Y

FUNCIONAMIENTO

CREAR CORREO DE GMAIL

CONFIGURAR GMAIL EN EL

OUTLOOK EXPRESS

1-CONSULTAR LOS

SERVIDORES PARA CONFIGURAR LAS CUENTAS

DE UNE, TELMEX, YAHOO, UNE

Configurar correo Telmex en Colombia

CONFIGURACIÓN DE LOS CLIENTES DE

CORREO

1. CLIENTE DE CORREO OUTLOOK EXPRESS

1.1 Ingresar al software por la opción de Herramientas -> Cuentas

1.2 Elegir la pestaña de Correo y la cuenta. Dar clic en Propiedades.

1.3 Configurar los siguientes campos en la pestaña Servidores: • • • • Correo entrante: pop.cable.net.co Correo saliente: smtp.cable.net.co Nombre de cuenta: nombre@telmex.net.co Contraseña: la de la cuenta del usuario.

1.4 Activar la opción de Mi servidor requiere autenticación y dar clic en Configuración. Marcar la opción de Iniciar sesión usando y digitar e-mail completo y contraseña de la cuenta. Dar clic en Aceptar.

1. CLIENTE DE CORREO OUTLOOK EXPRESS

1.1 Ingresar al software por la opción de Herramientas -> Cuentas

1.2 Elegir la pestaña de Correo y la cuenta. Dar clic en Propiedades.

1.3 Configurar los siguientes campos en la pestaña Servidores: • • • • Correo entrante: pop.cable.net.co Correo saliente: smtp.cable.net.co Nombre de cuenta: nombre@telmex.net.co Contraseña: la de la cuenta del usuario.

1.4 Activar la opción de Mi servidor requiere autenticación y dar clic en Configuración. Marcar la opción de Iniciar sesión usando y digitar e-mail completo y contraseña de la cuenta. Dar clic en Aceptar.

YAHOO: La primera vez que abres Windows

Live Mail, aparecerá automáticamente el diálogo de Añadir una cuenta de correo, o encontrarás el botón de Añadir una cuenta de correo en la

parte izquierda de Windows Live Mail:

1. Escribe tu dirección completa de Yahoo! Correo Yahoo!

usando este formato yourname@yahoo.com.

2. Escribe tu contraseña de Yahoo! Correo Yahoo!(es

seguro dar tu contraseña a un sitio auténtico de Windows Live Mail.) Windows

Live Mail recordará automáticamente tu contraseña de Yahoo! Correo Yahoo!, pero

puedes desactivar la opción de Recordar

contraseña cuando quieras.

3. Nombre a mostrar es el nombre que recibirán tus destinatarios en

los mensajes que les envíes. Ese nombre no es el mismo que tu nombre de usuario

de Yahoo! Correo Yahoo!.

4. Verifica que esté activada la casilla de Configurar manualmente el servidor para la

cuenta de correo.

- Haz clic en Siguiente

La siguiente pantalla es para configurar la conexión

de Windows Live Mail.

En la parte superior está la información del servidor

entrante. Es para decir cómo Windows Live Mail obtendrá los mensajes de los

servidores de Yahoo!.

- Elige POP3 como tipo de servidor.

- Escribe plus.pop.mail.yahoo.com como

valor del servidor entrante.

- Escribe 995 para el número de

puerto.

- Activa la casilla

de Este servidor requiere de

conexión segura (SSL).

- Deja la

configuración predefinida para entrar en Borrar texto de autenticación.

- En ID de ingreso,

escribe tu nombre de usuario de Yahoo! Correo Yahoo! (la parte de tu

correo

- que va antes de

"@yahoo.com").

La parte inferior de la pantalla de configuración de

Windows Live Mail contiene la información de servidor de salida. Es la

configuración que usa Windows Live Mail para enviar mensajes al servicio de

Yahoo! Correo Yahoo!.

1. Usa plus.smtp.mail.yahoo.com como

dirección para el servidor de salida.

2. El número de puerto es 465.

3. Activa las casillas de: Este servidor requiere de una conexión segura (SSL) y

de Mi servidor de salida requiere

autenticación.

4. Haz clic en Siguiente

- Si

Windows Live Mail se conecta correctamente a los servidores de Yahoo!

Correo Yahoo!, te mostrará el siguiente mensaje.

- Si no recibes esta confirmación puede ser que

hayas puesto mal la contraseña de Yahoo! Correo Yahoo!, o que te haya

equivocado al escribir tu dirección de Yahoo! Correo.

1-ENVIO Y RECIBO DE

CORREO POR EL OUTLOOK EXPRESS

CONSULTAR BUSQUEDA

AVANZADA DE GOOGLE, YAHOO, ALTAVISTA Y

REALICE TRES EJEMPLOS

RTA/

Google

Términos:

vigilancia privada

Resultados

por página: 10

Idioma:

español

Tipo de

archivo: cualquier formato

Fecha

de actualización: último año.

Yahoo:

Con

todas las palabras: circuito cerrado en el título de la página

Actualizado:

en los últimos 3 meses

Sitio

dominio: cualquier dominio

Archivar

formato: todos los formatos.

País:

Colombia

Idioma:

español

Numero

de resultados: 10 por página

.

Altavista:

Consulta:

cámaras

Resultados

de búsqueda: a nivel mundial

Fecha

específica: en cualquier momento

Buscar

páginas en: español

Resultado

por página: 10

CONSULTE BUSQUEDA

AVANZADA POR OPERADORES BOOLEANOS Y RELICE 5 EJEMPLOS

Operadores booleanos

Los

operadores booleanos (AND, NOT, OR, XOR) localizan registros que contienen los

términos coincidentes en uno de los campos especificados o en todos los campos

especificados. Utilizar operadores booleanos para conectar palabras o frases

entre más de un campo de texto, o utilizar operadores booleanos para conectar

palabras o frases dentro de un campo de texto.

Utilizar el operador AND para localizar registros que contengan

todos los términos de búsqueda especificados. Por ejemplo, si se busca por

"perros AND gatos", la

biblioteca-e localiza registros

que contengan todos los términos especificados.

Utilizar el operador OR para

localizar registros que contengan cualquiera o todos los términos

especificados. Por ejemplo, si se busca por "perros OR gatos", la biblioteca-e localiza registros que contengan el

primer término o el segundo.

Utilizar el operador NOT para localizar registros que contengan

el primer término de búsqueda pero no el segundo. Por ejemplo, si se busca por

"perros NOT gatos", la

biblioteca-e localiza registros

que contienen el primer término pero no el segundo.

Utilizar el operador XOR (o exclusivo) para localizar registros

que contengan cualquiera de los términos especificados pero no todos los

términos especificados. Por ejemplo, si se busca por "perros XOR

gatos", la biblioteca-e localiza registros que contienen

cualquiera de los términos especificados pero no todos los términos

especificados.

Bueno,

antes que nada, vamos al outlook express... (si no lo usaron nunca, lo abren y

outlook express les preguntara si quieren configurar alguna cuenta y que se yo cuanto, pongan a todo cancelar...).

Bien, antes que nada, supongo que todos conoceran lo que es outlook express... pero si no lo saben, es un programa que viene con Windows y que les permite enviar y recibir correos electronicos y a su vez tenerlos guardados en sus pc. Tiene algunas prestaciones mas que mandar desde la pagina, como poder insertar imagenes sin pasar por alguna pagina como imageshack, tinypic o alguna de esas... ademas de no tener que andar entrando a las 3 paginas de mail para checkear mails... solo abren outlook express, ponen "enviar y recibir" y lesto !

Bueno, vamos a pasar a explicar como configurar el outlook express para que puedan enviar y recibir mails de cuentascomo hotmail, de yahoo y de gmail.

Nota importante: Solo es valido para @yahoo.com.ar por que @yahoo.com es un servicio pago.

Bueno antes de empezar quiero aclarar algo acerca de 2 parametros importantes como ser el SMTP y el POP3.

Siempre y cuando les den los valores de estos parametros van poder configurar sus correos con outlook express. Asi que este tutorial es valido no solo para hotmail, yahoo y gmail, si no para cualquier correo electronico que tenga servicio de POP3 y SMTP. POP3 es correo que entra al outlook y SMTP es correo saliente.

Bueno manos a la obra... vamos a suponer que tenemos 3 cuentas de mail y queremos mandar mails de cualquiera de ellas 3. Las 3 cuentas que tengo serian por ejemplo...

pirulo@hotmail.com

pirulo@yahoo.com.ar

pirulo@gmail.com

Entonces, creamos una carpeta por cada mail que tengamos y luego crearemos reglas para que el outlook express mande los mails que vayan llegando a la bandeja de entrada y los reparta a cada correspondiente carpeta de cada mail (las reglas vendrian a ser como el cartero virtual ja, que reparte los mails que llegan a la bandeja de entrada a la carpeta asociada a cada cuenta de mail).

Bueno, suponiendo que ejecutaran el outlook express por primera vez veran esto:

Y tocan "CANCELAR".

Bien, antes que nada, supongo que todos conoceran lo que es outlook express... pero si no lo saben, es un programa que viene con Windows y que les permite enviar y recibir correos electronicos y a su vez tenerlos guardados en sus pc. Tiene algunas prestaciones mas que mandar desde la pagina, como poder insertar imagenes sin pasar por alguna pagina como imageshack, tinypic o alguna de esas... ademas de no tener que andar entrando a las 3 paginas de mail para checkear mails... solo abren outlook express, ponen "enviar y recibir" y lesto !

Bueno, vamos a pasar a explicar como configurar el outlook express para que puedan enviar y recibir mails de cuentascomo hotmail, de yahoo y de gmail.

Nota importante: Solo es valido para @yahoo.com.ar por que @yahoo.com es un servicio pago.

Bueno antes de empezar quiero aclarar algo acerca de 2 parametros importantes como ser el SMTP y el POP3.

Siempre y cuando les den los valores de estos parametros van poder configurar sus correos con outlook express. Asi que este tutorial es valido no solo para hotmail, yahoo y gmail, si no para cualquier correo electronico que tenga servicio de POP3 y SMTP. POP3 es correo que entra al outlook y SMTP es correo saliente.

Bueno manos a la obra... vamos a suponer que tenemos 3 cuentas de mail y queremos mandar mails de cualquiera de ellas 3. Las 3 cuentas que tengo serian por ejemplo...

pirulo@hotmail.com

pirulo@yahoo.com.ar

pirulo@gmail.com

Entonces, creamos una carpeta por cada mail que tengamos y luego crearemos reglas para que el outlook express mande los mails que vayan llegando a la bandeja de entrada y los reparta a cada correspondiente carpeta de cada mail (las reglas vendrian a ser como el cartero virtual ja, que reparte los mails que llegan a la bandeja de entrada a la carpeta asociada a cada cuenta de mail).

Bueno, suponiendo que ejecutaran el outlook express por primera vez veran esto:

Y tocan "CANCELAR".

Y luego

"SI" para salir del asistente.

Luego de

salir del asistente, creamos una carpeta por cada cuenta de mail que manejemos

con Outlook express...

Y nos

aparecera esto ...

Listo,

creamos las 3 carpetas, una para cada cuenta que manejaremos...

Vamos a empezar por configurar la cuenta de hotmail.

Entonces, para configurar todas las cuentas, las configuramos todas desde el mismo lugar...

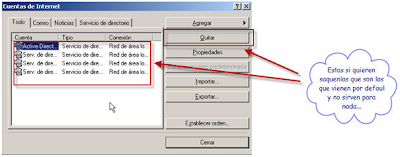

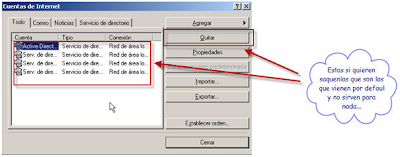

HERRAMIENTAS >> CUENTAS

.png)

Una vez

abierto la parte de cuentas veremos esto

Nota: yo las cuentas que vienen por default las borro todas por que no sirver para nada (al menos para el usuario comun...)

Y siempre que borren una de esas 4 que no sirven para nada les aparecera esto (toque SI)

Nota: yo las cuentas que vienen por default las borro todas por que no sirver para nada (al menos para el usuario comun...)

Y siempre que borren una de esas 4 que no sirven para nada les aparecera esto (toque SI)

Completan

con su nombre la primera cuenta...

.png)

Le dan siguiente y completan el nombre de la cuenta de HOTMAIL

.png)

Le dan "SIGUIENTE" y eligen POP3 !.png)

Le dan siguiente y completan el nombre de la cuenta de HOTMAIL

.png)

Y una vez que eligieron POP3, se escribe como direccion de correo entrante y saliente lo siguiente:

Servidor POP entrante : pop3.live.com

Servidor POP saliente : smtp.live.com

Quedando asi ...

.png)

Siguiente...

Luego escriben o no la contraseña (eso ya corre por su cuenta). Lo que hace esto es que si tildan "recordar contraseña" no se las pida nunca al momento de enviar y recibir mails ... queda en ustedes. Yo en mi caso la dejo que la recuerde asi no tengo que andar escribiendo 20 veces la contraseña.

No recomiendo esta opcion para el caso de notebooks o netbooks por que estas tienen mas probabilidades de ser robadas y quien se la pueda robar, podra ver los mails (igual aun asi, no hay drama, por que si cambian la clave desde la pagina ya no se tendra mas acceso a los mails mediante outlook).

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

No hay comentarios:

Publicar un comentario